Abbiamo notato molti quesiti sul nostro forum, molti dei quali riferiti a problematiche di iscrizione della white e black list del centralino 3CX.

Il centralino 3CX permette d’inserire nella white e blacklist (elenco blacklist) gli indirizzi IP. Tutto il traffico proveniente dagli indirizzi inseriti nella whitelist sarà consentito senza alcun controllo da parte delle funzioni anti-hacking. Tutto il traffico proveniente dagli indirizzi IP inseriti nell’elenco nero verrà immediatamente bloccato. Questo articolo descrive come effettuare l’iscrizione di nuove voci di whitelist e black list nel centralino 3CX. Per maggiori info consultate la pagina 3CX Anti-hacking.

Che cosa è una black e whitelist?

Una whitelist è un elenco di entità, come individui, indirizzi email, indirizzi IP o domini, che sono considerati affidabili o approvati e a cui vengono concessi privilegi o diritti di accesso speciali. Nel contesto della sicurezza informatica, una whitelist viene utilizzata per specificare ciò che è consentito o permesso, mentre tutto il resto, che è considerato non autorizzato o bloccato per impostazione predefinita, è denominato black list.

Iscrizione di una voce nella whitelist del centralino 3CX

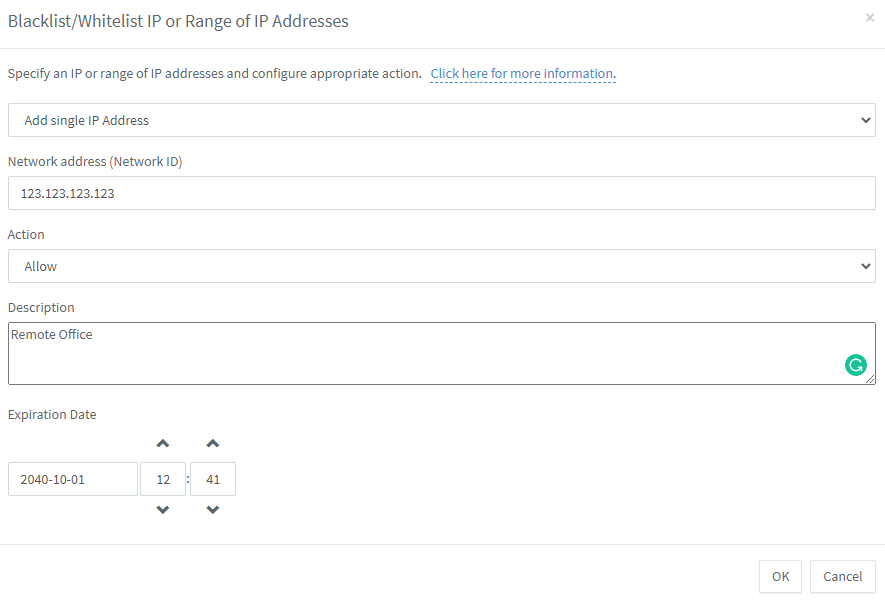

Supponiamo che siate un imprenditore e avete un ufficio remoto collegato al tuo centralino 3CX. Il vostro ufficio remoto ha un indirizzo pubblico di 123.123.123.123. Il traffico da questo indirizzo è attendibile. Per l’iscrizione nella whitelist per questo indirizzo IP, è necessario procedere come segue:

-

- Andare in “Sicurezza” > “Blacklist IP” nella console di gestione 3CX

- Fare clic su “Aggiungi” per aggiungere una voce

- Dal menu a tendina selezionare “Aggiungi singolo indirizzo IP” e inserire l’indirizzo che si desidera consentire, ad esempio 123.123.123.123 (si può anche aggiungere un intervallo di indirizzi utilizzando una maschera di sottorete)

- Impostare Azione su “Consenti”.

- Aggiungere una descrizione per l’indirizzo IP, ad esempio “Ufficio remoto”.

- Fare clic su “OK” per creare una voce Consenti nella Blacklist IP per l’indirizzo inserito nella whitelist. Tutto il traffico proveniente da questo indirizzo sarà deselezionato e gli algoritmi anti-hacking non entreranno in funzione.

Bloccare un indirizzo IP o di un intervallo di indirizzi

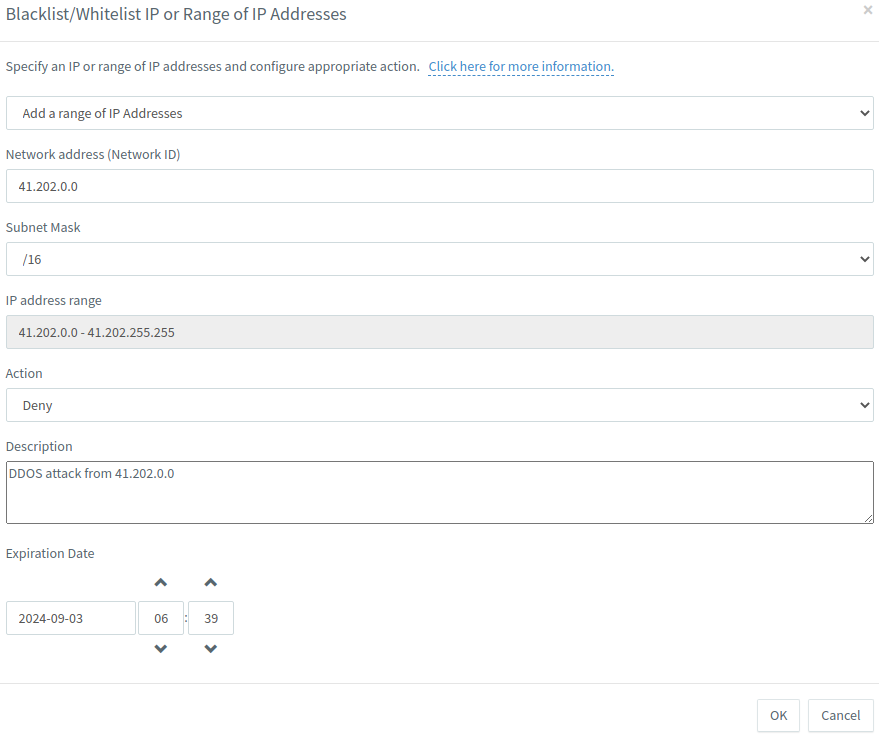

Esaminiamo un altro scenario. Supponiamo che ci sia un attività dannosa o un attacco distribuito proveniente dai seguenti indirizzi IP: 41.202.160.2 e 41.202.191.5. L’iscrizione di questi due indirizzi è già stata effettuata nella black list dei meccanismi di rilevamento automatico del centralino 3CX. Tuttavia, si vorrebbe bloccare tutto l’intervallo, poiché si è sicuri che non si riceverà mai traffico da questi indirizzi. In questo caso, metteremo nella black list l’intero intervallo da 41.202.0.0 a 41.202.255.255, cioè tutti gli indirizzi IP che iniziano con 41.202, così da evitare ogni tipo di attività dannosa.

- Andare a “Sicurezza” > “Blacklist IP” nella console di gestione 3CX.

- Cliccare su “Aggiungi” per inserire una nuova voce.

- Dal menu a discesa selezionare “Aggiungi un intervallo di indirizzi IP”.

- Inserire l'”Indirizzo di rete” che è il primo indirizzo dell’intervallo di rete che si desidera bloccare. In questo esempio inseriamo 41.202.0.0.

- Per bloccare tutti gli indirizzi IP che iniziano con 41.202, selezioniamo “/16” come “Maschera di sottorete”, ossia 255.255.0.0.

- Impostare l’azione su “Rifiuta”.

- Inserire una descrizione per questa voce, per ricordare il motivo per cui è stata aggiunta, ad esempio “Attacco distribuito proveniente da 41.202.x.x”.

- Cliccare su “OK” per creare una voce di rifiuto nella blacklist IP. Tutto il traffico proveniente da questo intervallo di indirizzi verrà controllato, gli algoritmi anti-hacking entreranno in funzione e elimineranno e ignoreranno completamente tutti i pacchetti provenienti da questi IP.

Perchè utilizzare una whitelist aziendale

L’utilizzo di una whitelist può offrire diversi vantaggi in termini di sicurezza e controllo degli accessi. Ecco alcuni motivi per cui l’impiego di una whitelist può essere vantaggioso:

- Maggiore sicurezza: Creando una whitelist, si specificano esplicitamente le entità o le fonti fidate a cui è consentito l’accesso o i privilegi. Questo approccio garantisce che solo le entità approvate e verificate possano interagire con il sistema o accedere a risorse sensibili. In questo modo si riduce il rischio infiltrazioni mafiose, accessi non autorizzati, violazioni dei dati o attività dannose da parte di fonti sconosciute o non attendibili.

- Protezione contro le minacce sconosciute: Un approccio di tipo whitelist si concentra sull’autorizzazione delle sole entità conosciute e fidate, bloccando tutto il resto. Questo metodo è particolarmente utile negli scenari in cui prevalgono minacce nuove o emergenti. Per impostazione predefinita, qualsiasi entità non presente nella whitelist viene considerata non autorizzata, fornendo un ulteriore livello di protezione contro gli attacchi sconosciuti o zero-day che possono aggirare le misure di sicurezza tradizionali.

Conclusioni

Il meccanismo anti-hacking Whitelist del 3CX non sostituisce un firewall. Fornisce un meccanismo di difesa per aiutare a separare il traffico fidato da quello non fidato. Se, ad esempio, si desidera bloccare tutto il traffico verso la propria rete e consentire solo l’indirizzo IP del provider VoIP, è necessario impostarlo sul firewall.

Quando si configura un intervallo di indirizzi IP nella black list, è necessario assicurarsi che l’intervallo non includa l’indirizzo del PBX.

Come sempre continuate a seguirci su ![]() e

e ![]() per non perdere mai le novite 3CX.

per non perdere mai le novite 3CX.