A partire dal 4 ottobre 2017 la versione 14 di 3CX è ufficialmente in end of life e viene sostituita con l’attuale versione 15.5. I Server Webmeeting relativi alla versione 14 sono stati dismessi e, a partire dal 1 gennaio 2018 i client softphone e smartphone per questa versione non saranno più disponibili.

A partire dal 4 ottobre 2017 la versione 14 di 3CX è ufficialmente in end of life e viene sostituita con l’attuale versione 15.5. I Server Webmeeting relativi alla versione 14 sono stati dismessi e, a partire dal 1 gennaio 2018 i client softphone e smartphone per questa versione non saranno più disponibili.

La nuova versione 15.5 include numerose migliorie ed implementa un sistema di sicurezza anti-hacking più evoluto ed aggiornato per far fronte ai nuovi attacchi effettuati dai più recenti Spybot. Si raccomanda l’aggiornamento di tutte le vecchie versioni di 3CX all’ultima versione 15.5 al fine di garantire la piena sicurezza delle vostre installazioni.

Per evidenziare la necessità e l’urgenza di eseguire tempestivamente il passaggio alla versione 15.5, 3CX ha attivato una promozione speciale. Quest’ultima consente anche agli utenti in possesso di vecchie versioni di licenza perpetua , non più coperte dal servizio di maintenance, di convertire gratuitamente la licenza perpetua in una licenza annuale versione 15.5. Ciò al fine di garantire a tutti gli utenti il massimo grado di sicurezza e di prevenzione contro le frodi informatiche. La promozione e la conversione della licenza possono essere ottenute compilando la form di upgrade a questo indirizzo.

Perchè è necessario e urgente eseguire l’upgrade ?

A partire dal mese di ottobre si sono capillarmente diffusi sulla rete internet una nuova tipologia di Spybot, molto più evoluti e pericolosi rispetto a quelli esistenti in passato. Secondo una stima, non ancora ufficiale, l’incremento dei tentativi di attacco è più che triplicato nelle ultime 3 settimane a partire da ottobre 2017.

3CX v.15, anticipando largamente i tempi, ha introdotto da più di 1 anno una serie di migliorie, in materia di sicurezza, in grado di rendere inoffensive queste nuove minacce. Queste nuove implementazioni sono però presenti solo sulle versioni a partire dalla 15. Di fronte a questa nuova tipologia di attacchi, 3CX v.15.5, opportunamente installato e configurato, è risultato uno dei pochi PBX sicuro e completamente immune agli attacchi.

Per questa ragione, se correttamente installato e configurato, 3Cx è in grado di fronteggiare adeguatamente gli eventuali attacchi anche qualora venga installato in cloud e direttamente esposto sulla rete Internet. Queste considerazioni non sono valide per le versioni dismesse. Per tale ragione, si invitano gli utenti a procedere quanto prima all’aggiornamento. Ciò è valido soprattutto per le versioni di 3CX che fanno uso di trunk SIP e che, di conseguenza dialogano direttamente con la rete Internet.

Cosa sta accadendo nel mondo dei Centralini IP ?

A prescindere dallo stato di sicurezza di 3CX Phone System v. 15 è doveroso effettuare una raccomandazione anche per i generici utenti di IP-PBX VoIP SIP. Da un esame dell’attuale situazione, si evidenzia come molte versioni PBX, open source o customizzate, basate su Asterisk®* v14 risultino al momento vulnerabili ed esposte a rischio di frode. Ciò è valido, in particolare per le versioni di Asterisk® obsolete o non godono di supporto e aggiornamenti da parte del produttore. Anche parecchi sistemi di telefonia legacy si sono dimostrati vulnerabili agli attacchi in questi giorni.

Per le versioni di Elastix e Askozia dismesse e recentemente acquisite da 3CX, si raccomanda, il passaggio urgente e tempestivo alle versioni 5 basate sul core di 3Cx. Questo passaggio è agevole e semplificato poichè permette l’esportazione e l’importazione diretta della vecchia configurazione sulla nuova distribuzione basata su 3CX Phone System.

A parte consigliare un upgrade tempestivo del prodotto, in conformità alle indicazioni del produttore, sono comunque sempre validi una serie di accorgimenti ulteriori.

Gli accorgimenti di seguito indicati sono validi per qualunque IP PBX che utilizzi SIP Trunk VoIP e che sia esposto sulla rete Internet.

Accorgimenti per la messa in sicurezza degli IP PBX:

Elenco di seguito una serie di accorgimenti di sicurezza consigliabili e adottabili su qualunque PBX:

1) Configurare e Testare opportunamente il Firewall in uso

Il Firewall è un elemento prezioso per garantire l’immunità del centralino agli attacchi. Questa considerazione, come sottolineato in un precedente post, è consigliabile per qualunque sistema On Premise. Nel configurare il firewall andrà posta particolare attenzione alla creazione di regole e filtri ACL (Access Control List) che permettano la comunicazione SIP sulla porta 5060 e sulle Porte RTP (range 9000-9500 per 3CX Phone System) esclusivamente verso l’IP del provider VoIP e verso gli IP statici di eventuali sedi remote. La porta 5090 (relativa al tunnel 3CX) e la porta SSL 5001 (standard provisioning) possono invece essere lasciate aperte per permettere il regolare collegamento degli interni remoti tramite client 3CX softphone/smartphone. Come ulteriore misura di sicurezza, ove il firewall lo consenta, è possibile apporre delle regole ACL basate sugli IP geografici. Poichè è stato rilevato che la provenienza degli attacchi riguarda principalmente l’Africa, l’America del Sud ed i paesi dell’est Europa, è consigliabile bloccare con delle ACL gli IP di tali paesi.

Per i Centralini che non siano 3CX Phone System si raccomanda di utilizzare un firewall per bloccare completamente ogni porta TCP/UDP SIP e RTP e di permettere la negoziazione esclusivamente verso l’Indirizzo IP o la subnet IP dello specifico PBX utilizzato. Si raccomanda inoltre di proteggere qualunque altra porta utilizzata dall’IP PBX. I nuovi Spybot sono infatti in grado di identificare lo specifico PBX e sfruttare le vulnerabilità a livello di provisioning e di sessioni Audio UDP-RTP.

Attenzione: non è sufficiente limitarsi a creare delle liste ACL. E’ importante, una volta eseguita la configurazione, verificare che i filtri funzionino regolarmente. Per testarli è sufficiente effettuare un “Port Scan” sull’IP del centralino da un IP che non sia compreso nella whitelist (es. tramite la connettività dati di un telefono mobile e una app dedicata). L’operazione è semplice e richiede pochi minuti.

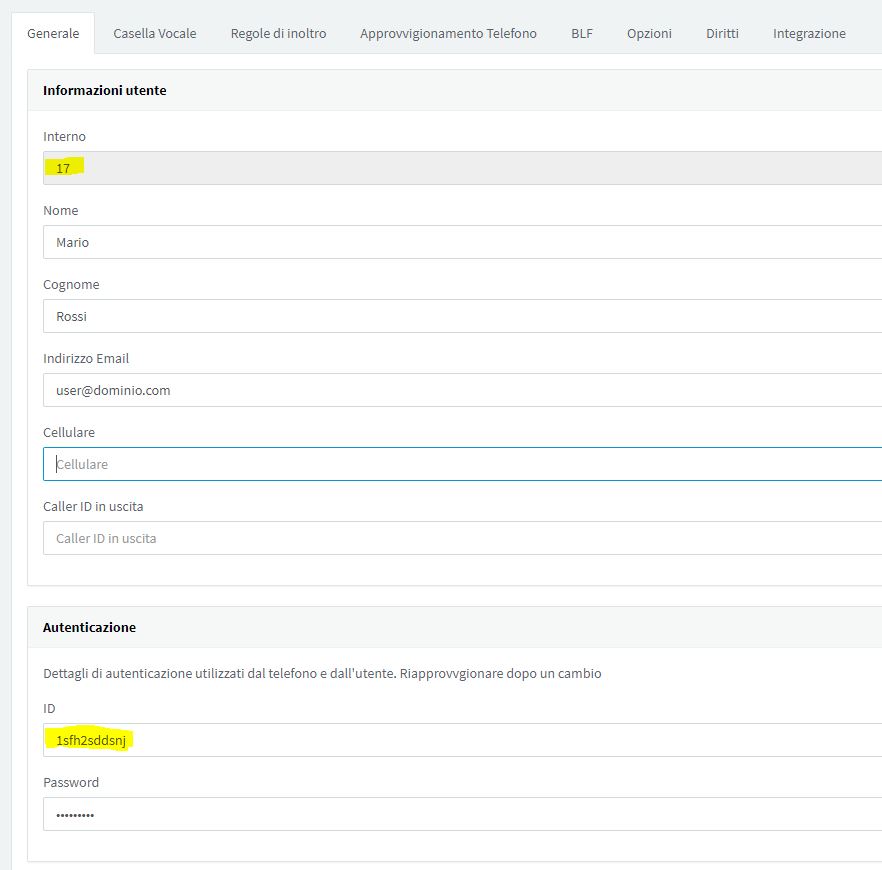

2) Utilizzare Password Complesse e un ID di Autenticazione (AuthID) alfanumerico diverso dall’interno Telefonico

Analizzando direttamente una sessione di attacco a mezzo Spybot è stato evidenziato come la prima fase di attacco tenda ad identificare il tipo di PBX utilizzato e tracciare lo specifico range di interni numerici utilizzati. Dato ormai per scontato che ogni password utilizzata debba esser complessa, è importante differenziare l’interno dallo specifico authID. In questo modo l’ipotetico Spybot non è in grado di tracciare il range numerico degli interni telefonici utilizzato. Su 3CX v15.5 il sistema propone già, in fase di generazione del nuovo interno un authID differente dall’interno numerico.

Attenzione: In caso di migrazione di una vecchia versione di 3CX all’ultima versione è necessario verificare che tutti gli interni, inclusi gli eventuali interni fax, possiedano password complesse. E’ inoltre necessario modificare i singoli interni per differenziare l’AuthID dall’interno specifico. 3CX Phone system evidenzia in rosso le eventuali vulnerabilità. Si prega di prestare estrema attenzione a queste modifiche. Sottovalutare questi aspetti può generare infatti vulnerabilità.

Un esempio di configurazione dell’interno con ID di autenticazione differente dall’Interno SIP

Un esempio di configurazione dell’interno con ID di autenticazione differente dall’Interno SIP

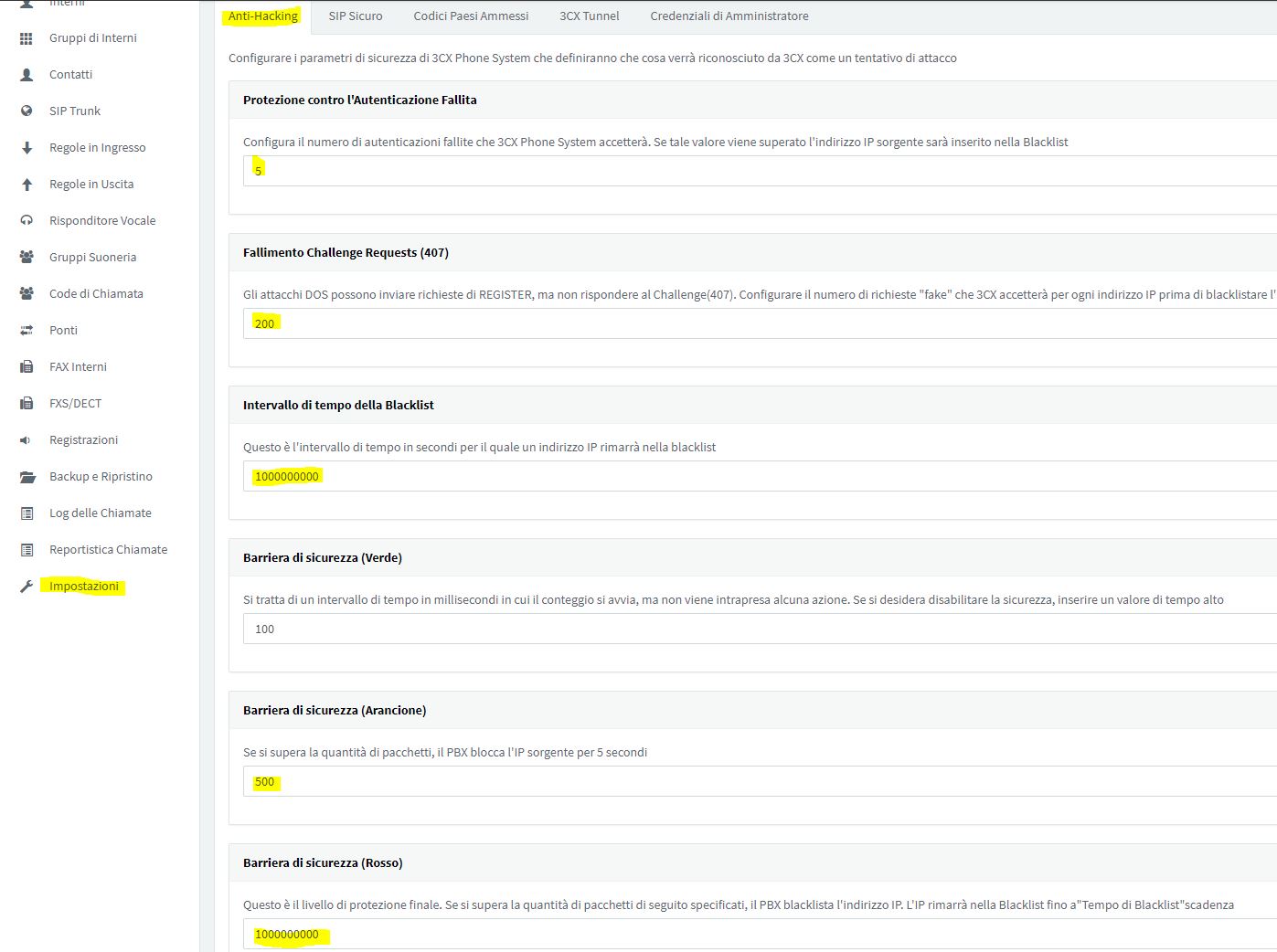

3) Configurare in modalità “aggressiva” il sistema di Anti Hacking di 3CX

3Cx integra un sistema di Anti Hacking evoluto (Nodo: Impostazioni -> Sicurezza -> Sezione “Anti-Hacking”. In alcune circostanze, soprattutto nel caso di installazioni in Cloud, è preferibile impostare i tempi di intervento e di blacklist in maniera più aggressiva in modo che gli eventuali tentativi di attacco producano una IP blacklist permanente. In questo caso si consiglia di impostare contemporaneamente una regola whitelist per gli IP pubblici o il range di Indirizzi delle sedi locali al fine di prevenire un blocco indesiderato.

Trovate un esempio di seguito:

Un esempio di configurazione “aggressiva” del modulo Anti-Hacking di 3CX

3) Impedire le chiamate internazionali verso i paesi indesiderati.

Nel nodo Impostazioni -> Sicurezza -> Codici dei Paesi Ammessi è possibile selezionare capillarmente i paesi esteri verso i quali è permessa la chiamata. Considerando che le chiamate fraudolente vengono normalmente indirizzate verso l’Africa, l’America del Sud e l’Est Europa, si consiglia di abilitare il traffico internazionale solo verso le località internazionali effettivamente richieste. Se non si effettuano chiamate internazionali, è consigliabile abilitare la sola Italia quale destinazione delle chiamate.

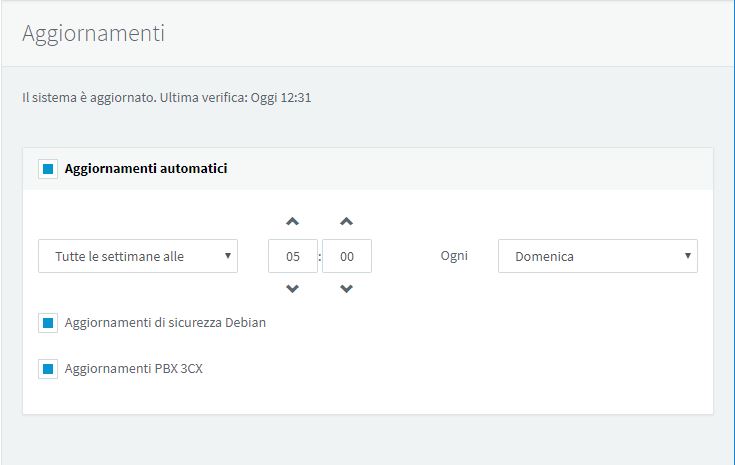

4) Attivare la funzionalità di aggiornamento automatico di 3CX

Per ottenere aggiornamenti ed applicarli tempestivamente, 3CX mette a disposizione una funzionalità di aggiornamento automatico programmabile. L’aggiornamento automatico oltre a provvedere agli aggiornamenti dei moduli e dei servizi di 3CX, permette anche l’aggiornamento del Sistema Operativo Debian e l’applicazione delle fix di sicurezza. E’ consigliabile schedulare l’aggiornamento settimanalmente in una fascia oraria in cui il centralino non sia in uso.

La funzionalità è disponibile accedendo dal Pannello di Controllo di 3CX alla sezione “Aggiornamenti” (pulsante blu in basso a destra).

Esempio di Programmazione degli Aggiornamenti Automatici

Nota: Contemporaneamente all’applicazione degli aggiornamenti automatici, si consiglia di programmare anche un backup periodico della configurazione di 3CX. La funzionalità è disponibile accedendo al nodo Backup/Ripristino.

5) Utilizzo del Secure SIP (TLS) con 3CX e Telefoni IP Compatibili

3CX consente anche di utilizzare la modalità “Secure SIP” per criptare i messaggi SIP. La funzionalità è disponibile accedendo al nodo Impostazioni -> Sicurezza -> scheda “SIP Sicuro”. La funzionalità è disponibile solo per i telefoni certificati. Per maggiori informazioni e per una guida alla configurazione e alla generazione dei certificati visionare il seguente link: Secure SIP